RFIDの本番運用では、「タグを読む」だけでなく、読み取った結果を業務データとして扱うフェーズに入ります。

そのとき問われるのは、高度な暗号技術よりも、誰が・何を・どこまで扱えるかを運用として揃え、第三者に説明できる状態を作れるかです。

本ページでは、RFID運用におけるセキュリティを「情報の整理」「現場運用」「権限」「ログ」「線引き」の5点に分けて、最低限押さえるべき基本をまとめます。

RFID運用で扱う情報の整理

まず重要なのは「何を守るのか」を言語化することです。

RFIDの“セキュリティ不安”は、タグそのものよりも、タグIDが業務データと結び付いた後に発生しやすくなります。

- タグ/ID(EPC等)

単体では意味を持たないことも多い一方、品番・ロケーション・取引情報などと結び付くと、業務上の価値を持ちます。 - 読み取り端末・アカウント

ハンディやスマホ、PCなどの端末とログイン情報。

「誰が読み取ったか/確定したか」を説明できる状態に直結します。 - 運用データ(在庫、入出庫、棚卸結果、ロケーション)

経営・監査・取引先対応に影響しうる情報。取り扱い区分(社外秘など)を先に決めておくと運用が揺れにくくなります。 - 個人情報(該当する場合)

例:従業員の作業者ID、持出端末の利用者、会員情報と紐付く販売履歴など。

個人情報に該当するかは「何と紐付けるか」で決まります。

この整理ができると、「タグのコピーが心配」ではなく、

“誰が、どの操作で、どのデータにアクセスできるか”という管理論点に落とし込めます。

現場運用で注意すべきポイント

セキュリティ事故の多くは、技術よりも運用の隙から起きます。

「現場が困らない範囲で、やってはいけないことを先に決める」のが最短です。

- 端末・アカウントの共用

便利さのために共用が常態化すると、「誰が実行したか」を追えなくなります。

最低限、「個人ログイン」か「作業班ログイン」かを明確にし、責任範囲を揃えます。 - 画面放置/自動ログアウトなし

現場は離席が多いので、短時間でも第三者操作が起きやすいです。

PIN・自動ロック・一定時間で再ログイン、など“現場で守れる”設定にします。 - データの二次利用(Excel保存/個人PC保管/メール転送)

「共有のため」が一番危険です。

共有方法(保管場所・期限・権限)を先に決め、例外を減らします。 - 読み取り結果の“確定”が曖昧

棚卸や入出庫で、確定操作が曖昧だと改ざん・ミスの疑いが残ります。

重要操作は「確定者」「承認者」「差戻し」の型を持たせます(重すぎない範囲で)。

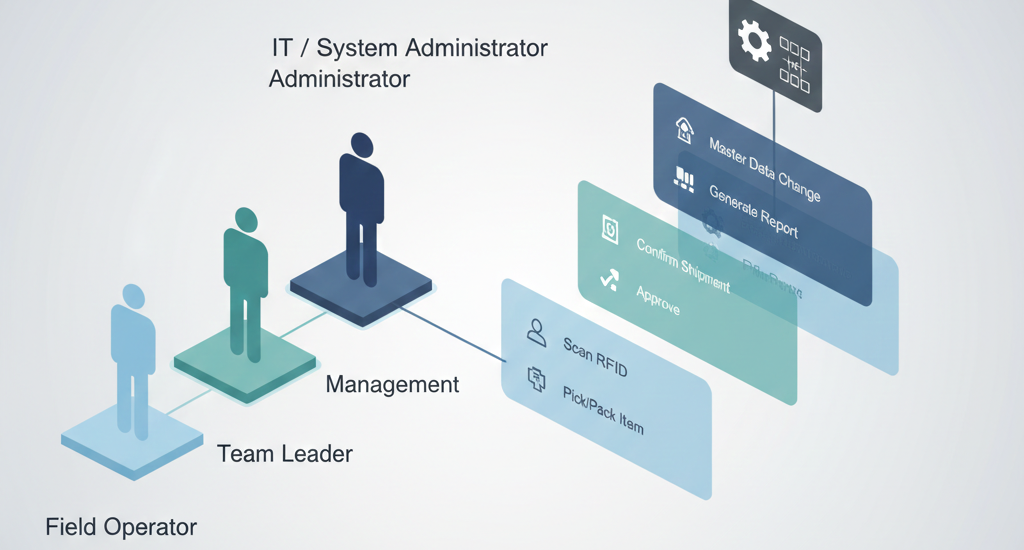

権限管理・操作ルールの考え方

権限設計は「完璧に細かく」ではなく、運用が回る粒度で始めるのが現実的です。

まずは“役割”で分け、次に“操作”で絞る、の順が失敗しにくくなります。

まず「役割(ロール)」を3〜5種類に分ける

- 現場オペレーター:読み取り、下書き、一次確認まで

- 現場リーダー:差異判断、確定、例外処理の指示

- 管理部門:集計・監査・権限付与、ルール変更

- 情シス(必要時):アカウント管理、端末管理、連携設定

次に「重要操作」だけを分離する

全操作を細かく制御すると、現場が回らなくなります。

最初は、次のような“効いている操作”だけ分離するのが実務的です。

- 確定/取消(棚卸確定、入出庫確定、返品確定など)

- マスタ変更(品目、ロケーション、権限、閾値、ルール)

- エクスポート/外部共有(CSV出力、メール送付、外部ストレージ)

運用ルールは「禁止」より「手順」に落とす

「やってはいけない」だけだと現場は止まります。

代替手段(どこに保存する/誰が承認する/いつ削除する)までセットで決めると、ルールが守られます。

ログ・履歴管理の基本

ログの目的は、監視ではなく説明可能性です。

「いつ/誰が/何をしたか」が追えると、トラブル時の切り分けが速くなり、取引先や監査にも耐えやすくなります。

- 最低限残したいログ

ログイン/ログアウト、確定・取消、マスタ変更、権限変更、データ出力(いつ・誰が・何を)。 - 保管期間の考え方

まずは「トラブルが判明するまでの期間」を基準に決めます。

例:月次締めや棚卸サイクルに合わせて、数か月分を追えるようにする。 - “見返す運用”までセットにする

重要操作が多い部署・期間だけ、週次/月次でサンプル確認するだけでも効果があります。 - 改ざん疑義を残さない

「確定者が誰か」「いつ確定したか」が追えるだけで、不要な疑念を減らせます。

過剰対策にならないための線引き

セキュリティは“やればやるほど良い”ではありません。

過剰に固めると、現場が回らず、抜け道(ルール破り)が増え、結果として弱くなります。

線引きの簡易ルール

- 影響が大きい操作(確定、マスタ変更、権限変更、外部出力)だけは厳しめに

- 頻度が高い作業(読み取り、一次確認)は“止めない”設計に

- 代替手段がない禁止は、現場で破られる前提になる(代替手段込みでルール化)

最初にやるべき“軽いけど効く”3点セット

- アカウント共用を避ける(難しければ「班アカウント」など責任単位を明確化)

- 重要操作(確定・出力・マスタ変更)だけ権限と承認を付ける

- 重要ログ(確定・出力・権限変更)を確実に残す

この3点だけでも、管理部門・取引先に対して「運用として管理している」説明がしやすくなり、信頼性の土台になります。

まとめ|次に検討したい改善ポイント

RFID運用のセキュリティは、難しい技術の話よりも、情報の整理と運用ルール(権限・ログ)で大部分が決まります。

本記事では、RFID運用で扱う情報を分類し、現場で起きやすいリスク、権限管理と操作ルール、ログ・履歴管理、過剰対策を避ける線引きを整理しました。

運用の信頼性が上がると、次に改善すべきテーマ(棚卸の標準化、誤読・読み漏れの抑制、データ連携の設計)が進めやすくなります。

役割・手順・判断基準を揃え、属人化を防ぐ実務設計を整理します。

運用で吸収できる問題と、技術対応が必要になる境界を整理します。

Excel運用が成立するケースと、システム化の判断軸を解説します。

RFIDの導入をご検討中の方へ

当社ではRFIDの導入相談や製品選定のサポートを承っております。

「とりあえず話を聞いてみたい」という方も、お気軽にお問い合わせください。